サイバー攻撃の対策方法とは?攻撃方法のトレンドから対策まで解説

更新日:2024-11-08

- セキュリティ

サイバー攻撃の進化

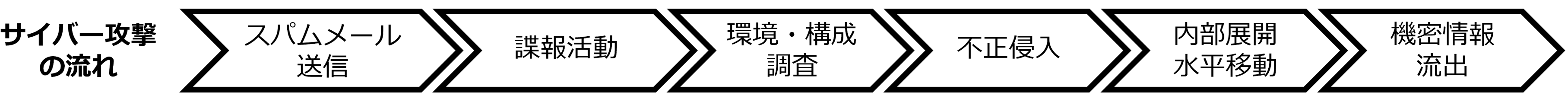

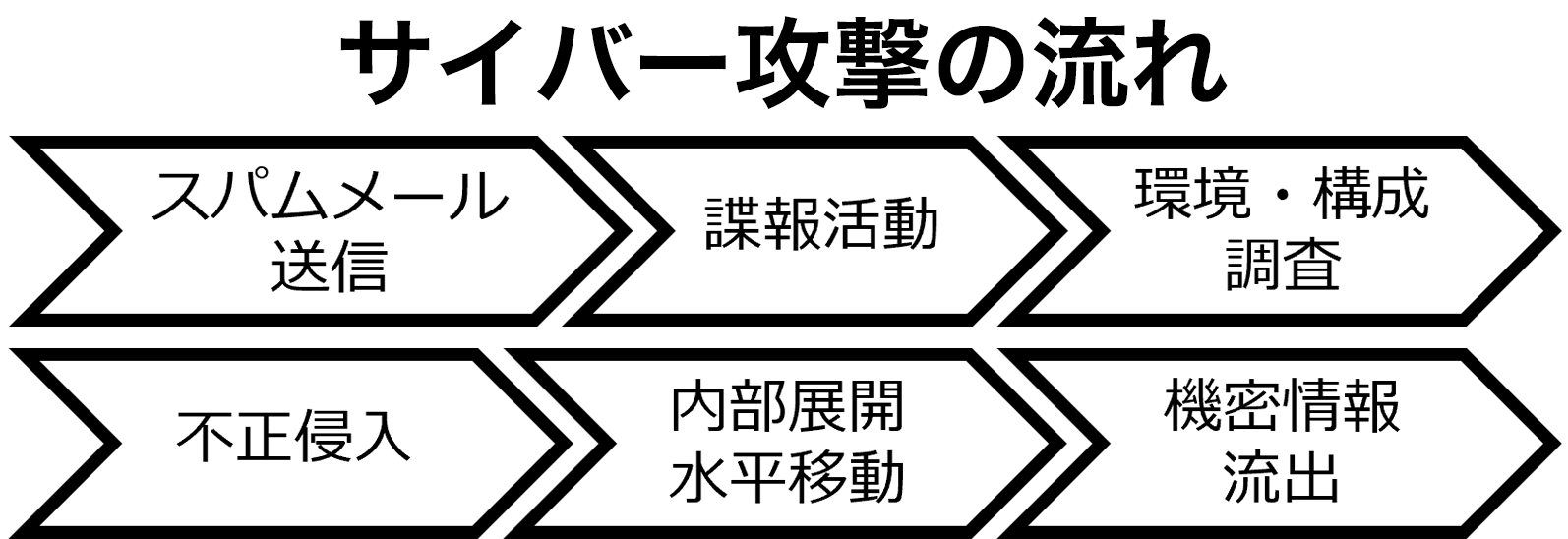

サイバー攻撃は、悪意のハッカーと呼ばれる人間が、高度なIT技術を使って国・企業・組織の内部ネットワークに侵入し情報を盗み取り、システムを改ざん・破壊・消去してしまう・・・というイメージがあります。しかし、サイバー攻撃者(=サイバー犯罪者)は、リスクを冒して不正侵入するため、メリットがなければ意味がありません。ひとことで"不正侵入"と言っても簡単ではなく、実際に侵入するまでには、さまざまな実行ステップをクリアして最終目的にたどり着く必要があります。時代の流れとともにサイバー攻撃も変化し、進化を続けています。攻撃者自身が高度な技術レベルを有し不正侵入する時代は終わり、サイバー攻撃は分業化され、サービスビジネスとしてサイバー空間のビジネスモデルとして確立してきました。

よくあるサイバー攻撃の種類

サイバー攻撃への対策の一歩目は、まず攻撃方法を知ることです。ここからは、よくあるサイバー攻撃の種類にはどのようなものがあるかをご紹介いたします。

1.ランサムウエア

ランサムウエアは、被害者のデータを暗号化し、復号のための身代金を要求するマルウエアです。一般的な手法としては、フィッシングメールを通じて感染させる方法があります。メールに添付されたファイルを開く、またはリンクをクリックすることで、マルウエアがダウンロードされ、システムが感染します。

2.標的型攻撃

標的型攻撃は、特定の組織や個人を狙った攻撃で、スピアフィッシングやソーシャルエンジニアリングがよく使われます。攻撃者は、ターゲットの情報を事前に収集し、信頼できる送信元を装ってメールを送信します。受取人がリンクをクリックしたり、添付ファイルを開くことでマルウエアがインストールされ、情報が盗まれることがあります。

3.脆弱性を狙ったサイバー攻撃

ソフトウエアやシステムの既知の脆弱性を利用する攻撃です。攻撃者は、脆弱性を悪用してシステムに不正アクセスし、データを盗んだり、システムを操作したりします。例として、SQLインジェクションやクロスサイトスクリプティング(XSS)などがあります。これらは、サイト上のフォームなど、ウェブアプリケーションの入力フィールドを通じて悪意のあるコードを挿入する手法です。

4.サーバーに対するサイバー攻撃

DDoS(分散型サービス拒否)攻撃は、サーバーを過負荷にしてサービスを停止させる攻撃です。攻撃者は、大量のトラフィックをターゲットのサーバーに送り込み、正常なアクセスを妨害します。また、サーバーの管理者権限を奪取するためのブルートフォース攻撃も一般的です。これは、パスワードを総当たりで試行することで不正アクセスを試みる手法です。

このように、サイバー攻撃の手口はより巧妙で高度化しており、対策が難しくなっています。

サイバー攻撃への対策方法

1.パスワード管理

基本的な対策ですが、実は重要なのがパスワード管理です。パスワードの使い回しや、推測されやすいパスワードを使わないだけでなく、 10文字以上で英数字記号を含むような強力なパスワードを設定することで、ブルートフォース攻撃を受けたときに、突破されにくくなります。

2.WAFの導入

Webアプリケーションへの攻撃を防ぐためには、WAFの導入も有効です。これにより、SQLインジェクションやクロスサイトスクリプティング(XSS)などの攻撃を防ぐことができます。

3.脆弱性管理

定期的に脆弱性管理を実施し、システムやアプリケーションの脆弱性を特定し、発見された脆弱性に対して、最新のセキュリティ情報を確認しパッチ適用や設定の見直しを迅速に行うことで、脆弱性に対する攻撃を未然に防ぐことができます。

4.検疫システムの導入

サイバー攻撃を受けた端末は気付かないうちにウィルス感染していることもあります。検疫システムを導入することで、ネットワークに接続する前に、接続を切断し被害を最小限に抑えることができます。

5.ゼロトラストセキュリティの導入

従来の境界型防御の考えから脱却し、ネットワーク内外全てのアクセスを信頼せず、常に検証することで、内部と外部の脅威からシステムを保護することです。テレワークが普及した現代に求められるセキュリティ対策で、SASEやSSEなどのソリューションを導入することで実現できます。

6.セキュリティの外部委託

専門のセキュリティサービス事業者に依頼してセキュリティ体制を強化する方法です。実際にインシデントが起きると社内の人間は報告や外部対応に追われ、オペレーションが遅れる可能性もあります。そこで、24時間365日の監視やインシデント対応を外部に委託することで、迅速な対応を実現できます。

このように、高度化するサイバー攻撃への対策ソリューションも多様になっています。しかし、それ以上の速度で攻撃側の進化も進んでいるのです。

サイバー攻撃のサービスビジネス化

一般的に私たちが利用するインターネットサービスとは違い、サイバー空間ではサイバー攻撃を実行するためのさまざまなステップに対応した「技術」や「実行過程」をビジネスとして提供するサービスビジネスがモデル化されるようになりました。例えば、スパムメールを送る時には、「大量の送信先メールアドレス」と送信に利用する「高性能かつ送信行為を秘匿化する環境」が必要になります。スパムメールは、メールを送るだけでなく、送信元や送信経路を不明にさせ、送信者の身元を特定されないことも重要です。この時、送信先メールアドレスや送信経路、環境を攻撃者自身で準備するには多大な時間と労力が必要になります。そこで、「送信先のメールアドレスを提供する人」「利用する送信経路、環境を提供する人」「マルウエアを提供する人」などそれぞれ情報や技術を提供する人が現れ、さらには「スパムメール送信サービス」として送信件数を指定するだけで、スパムメールを送信するサービスまで登場しました。同様にサイバー攻撃に必要な各種情報や技術がそれぞれビジネスとして提供されるため、必要な技術や情報を買ってサイバー攻撃を実行でき、目的を達成した時に必要経費以上の収益を得られれば、ビジネスとしてのサイバー攻撃が成り立ってしまうことになります。サイバー攻撃の「分業化」「サービスビジネス化」は、企業の組織形態と同様に得意分野を提供するビジネスとして成立し、これによって攻撃は簡素化かつ高度な攻撃が短期間で実行されるようになり、ビジネスとしてサーバー攻撃を実行する人が莫大に増加しました。その結果『収益を得るビジネス目的』の攻撃ターゲットは無作為に選ばれ、無差別な攻撃が行われるようになってきています。

一般的に私たちが利用するインターネットサービスとは違い、サイバー空間ではサイバー攻撃を実行するためのさまざまなステップに対応した「技術」や「実行過程」をビジネスとして提供するサービスビジネスがモデル化されるようになりました。例えば、スパムメールを送る時には、「大量の送信先メールアドレス」と送信に利用する「高性能かつ送信行為を秘匿化する環境」が必要になります。スパムメールは、メールを送るだけでなく、送信元や送信経路を不明にさせ、送信者の身元を特定されないことも重要です。この時、送信先メールアドレスや送信経路、環境を攻撃者自身で準備するには多大な時間と労力が必要になります。そこで、「送信先のメールアドレスを提供する人」「利用する送信経路、環境を提供する人」「マルウエアを提供する人」などそれぞれ情報や技術を提供する人が現れ、さらには「スパムメール送信サービス」として送信件数を指定するだけで、スパムメールを送信するサービスまで登場しました。同様にサイバー攻撃に必要な各種情報や技術がそれぞれビジネスとして提供されるため、必要な技術や情報を買ってサイバー攻撃を実行でき、目的を達成した時に必要経費以上の収益を得られれば、ビジネスとしてのサイバー攻撃が成り立ってしまうことになります。サイバー攻撃の「分業化」「サービスビジネス化」は、企業の組織形態と同様に得意分野を提供するビジネスとして成立し、これによって攻撃は簡素化かつ高度な攻撃が短期間で実行されるようになり、ビジネスとしてサーバー攻撃を実行する人が莫大に増加しました。その結果『収益を得るビジネス目的』の攻撃ターゲットは無作為に選ばれ、無差別な攻撃が行われるようになってきています。

サービスビジネスモデルの発展によるサイバー攻撃の増加

サイバー攻撃は複数の実行手順を実施し、最終目的を達成します。現在は、この実行内容が分業化されサービス形態によるビジネス化が進んでいます。また都度入手(窃取)した各種情報は、サイバー闇市場で売買されます。サイバー闇市場で売買される情報を利用し、サイバー攻撃のサービスビジネスを利用すれば、高度な技術がなくてもサイバー攻撃が実行できてしまいます。

| サイバー攻撃 サービスビジネス |

● ボットネット提供サービス ● スパムメール送信サービス ● 多要素認証代行サービス |

● DDoS実行サービス ● ハッキング代行サービス ● フィッシング支援サービス |

● ランサムウエア実行サービス ● 偽装身分証作成サービス |

| サイバー闇市場で 売買される情報 |

● メールアカウント ● ゾンビマシン ● マルウエア ● 悪性コード ● マルウエア検知回避術 ● ログイン権限情報 ● 身分証情報 ● 脆弱性スキャナー ● ハッキング技術 ● パスワードクラック |

● 脆弱なシステム情報 ● 最高権限ログイン情報 (Web / VPN / SQL / RDP) ● 多要素認証回避 ● 痕跡消去技術 ● ステルス転送技術 ● 機密情報 (政府 / 企業 / 組織) ● 金融資産ログイン情報 (銀行 / 証券 / 暗号資産) |

● クレジットカード / キャッシュレスペイ情報 ● 個人情報 (氏名 / 住所 / 電話 / 保有資産) ● サイバービジネス (サイバー犯罪)勧誘 ● サイバービジネス 協力者リスト(受け子 / 流通) ● マネーロンダリング |

サイバー攻撃のトレンドを追え

サイバー攻撃が分業化され、サービスビジネスモデルが構築されると攻撃者の技術レベルに関係なく、料金を支払えば「スパムメール送信サービス」「DDoS攻撃実行サービス」「ハッキング代行サービス」などを利用して攻撃が可能になります。またサイバー攻撃の実行手順で必要となる各種情報のほとんどがサイバー闇市場で販売されています。世界中に大きな被害を与えているランサムウエアグループも別のハッキンググループのマルウエアやボットネットを利用して侵入していることが確認されています。個々が分業化され高度化することで、サイバーセキュリティ対策は一層難しくなってきています。重要システムに侵入する手法は脆弱性を狙うことが多く、これは以前と変わりませんが、近年のサイバー攻撃で圧倒的に増えた手法はマルウエアを利用したログイン情報の窃取とその情報を使ったなりすましログインです。このような状況から優先的に考えたいサイバーセキュリティ対策は、「脆弱性管理」、「マルウエア対策」、「アカウント認証」ですが、その中でも特に「アカウント認証」は重要になります。アカウント認証では、サイバー攻撃者は高度な技術を駆使して認証を回避してきます。しかしサイバー攻撃者は遠隔よりアクセスするため、アクセスする機器個体の固有情報で認証ができれば、なりすましや不正ログインを排除することができます。 このようにサイバー空間やサイバー攻撃者のトレンドを意識した対策の実施は、サイバー攻撃からの被害を防ぐ有効な対策になります。攻撃者のトレンドや環境を意識したアカウント認証がその一つで、サイバー攻撃対策として優位性があります。 詳細については、ぜひサービスページをご覧ください。

サイバー攻撃が分業化され、サービスビジネスモデルが構築されると攻撃者の技術レベルに関係なく、料金を支払えば「スパムメール送信サービス」「DDoS攻撃実行サービス」「ハッキング代行サービス」などを利用して攻撃が可能になります。またサイバー攻撃の実行手順で必要となる各種情報のほとんどがサイバー闇市場で販売されています。世界中に大きな被害を与えているランサムウエアグループも別のハッキンググループのマルウエアやボットネットを利用して侵入していることが確認されています。個々が分業化され高度化することで、サイバーセキュリティ対策は一層難しくなってきています。重要システムに侵入する手法は脆弱性を狙うことが多く、これは以前と変わりませんが、近年のサイバー攻撃で圧倒的に増えた手法はマルウエアを利用したログイン情報の窃取とその情報を使ったなりすましログインです。このような状況から優先的に考えたいサイバーセキュリティ対策は、「脆弱性管理」、「マルウエア対策」、「アカウント認証」ですが、その中でも特に「アカウント認証」は重要になります。アカウント認証では、サイバー攻撃者は高度な技術を駆使して認証を回避してきます。しかしサイバー攻撃者は遠隔よりアクセスするため、アクセスする機器個体の固有情報で認証ができれば、なりすましや不正ログインを排除することができます。 このようにサイバー空間やサイバー攻撃者のトレンドを意識した対策の実施は、サイバー攻撃からの被害を防ぐ有効な対策になります。攻撃者のトレンドや環境を意識したアカウント認証がその一つで、サイバー攻撃対策として優位性があります。 詳細については、ぜひサービスページをご覧ください。

【関連製品・ソリューション】

①正規アカウント認証 Account@Adapter+(アカウントアダプタープラス)

マルウエアにより流出したアカウント情報を利用して"なりすましログイン"を行うサイバー攻撃者が急増しています。アカウントのID/パスワードだけでなく、接続する機器固有情報を利用したアカウント認証方法は、遠隔から操作するサイバー攻撃者の接続を排除する有効な手段です。

②マルウエア検知 QuOLA@Adapter +(クオラアダプタープラス)

サイバー攻撃者はさまざまな手段でマルウエアを送り込みます。そのターゲットは企業PCだけでなく個人のPCも狙われます。テレワーク時代に安易に個人PCを社内ネットワークに接続することは、マルウエア感染のリスクが高まります。社内に接続する機器は、一定のセキュリティ要件を満たしたものを接続許可するのが安心で、社内セキュリティ要件をチェックする検疫ソリューションは有効です。

③脆弱性管理 VI-Engine(ブイアイエンジン)

サイバー攻撃者は内部に侵入する時はシステムの脆弱性を利用することが多くあります。日々報告される多数の脆弱性を管理し、脆弱性のない状況を保てば、内部に侵入されるリスクを低減できます。

④ログによる不正検知 LOG@Adapter+(ログアダプタープラス)

各種ログは、サイバー攻撃を受けた時の証拠保全として必要ですが、痕跡を消去するような攻撃を受けると何をされたか把握することができません。ログの管理方法を工夫するだけで、ログの保存と各種セキュリティ機器との連携による攻撃検知・遮断ができれば攻撃被害を低減することができます。